NEWS

新闻中心

-

2025-10-15

2025-10-15

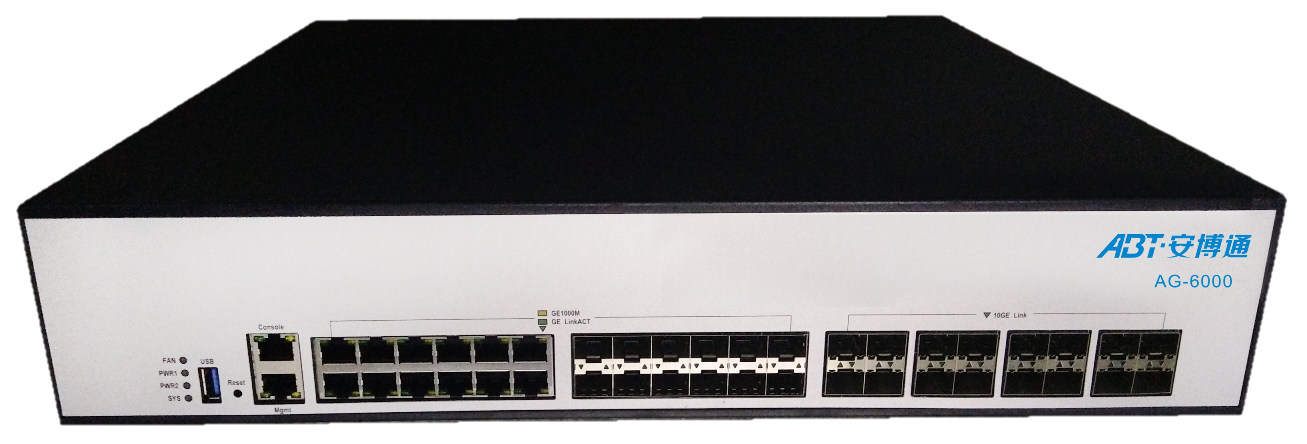

安博通AG-6000系列融合应用网关

产品概述安博通AG-6000融合应用网关(以下简称“AG-6000”)是面向中小企业、数据中心、大型网络边界、行业中心及分支机构的业界先进的综合型产品,其融合了应用控制、行为审计、网络业务优化等功能,...查看详细 -

2025-10-14

2025-10-14

安博通知识库AI助手正式上线,让知识主动发声

在数字化时代,企业知识管理却还陷入“存而不用、用而难找”的困境?传统知识库往往变成只存不用、信息滞后的“数字档案柜”,用关键词匹配的检索方式,不仅效率低下,更难以满足复杂场景的关联推理需求。基于自研的...查看详细 -

2025-09-26

2025-09-26

安博通鲁班安全大模型生成合成算法通过网信办备案,树立网络安全智能新范式

随着数字化转型深入,网络安全形势日益严峻,传统以人工规则和经验为主导的运维模式已难以应对高频、隐蔽、复杂的网络威胁。在此背景下,安博通鲁班安全大模型生成合成算法正式通过国家网信办备案,并实现业务落地。...查看详细 -

2025-09-26

2025-09-26

安博通与京东科技在算力、安全等领域达成战略合作,共筑AI时代安全算力新生态

9月25日下午,在以“Enjoy AI”为主题的2025京东全球科技探索者大会(JDD)上,安博通与京东科技正式签署战略合作协议,双方合作迎来全新起点,将在技术创新与生态共建方面展开深度协同。京东科技...查看详细 -

2025-09-24

2025-09-24

【安全实战】破解政务云加密流量“黑盒”,“天枢”让云安全看得见

作为省级“数字政府”的技术基石,某省政务云肩负重任——它不仅稳稳托住了省属各厅局单位的数百个互联网业务系统,更从前期方案设计、中期系统管理、后期数据融合与安全保障等方面,提供了全周期、多元化的综合服务...查看详细