NEWS

新闻中心

-

2026-02-10

2026-02-10

国家级认证!安博通40款产品入围中直机关2025年网络设备框架协议采购项目

近日,中央直属机关2025年度网络设备框架协议采购项目成交结果正式发布。安博通凭借扎实的产品实力与全面的安全能力,旗下13类、共40款安全产品成功入围,覆盖网络安全、检测审计、高级威胁防护、安全管理等...查看详细 -

2026-02-03

2026-02-03

安博通强势入选中国信通院《数字安全护航技术能力全景图》39领域

近日,中国信通院正式发布第四期《数字安全护航技术能力全景图》。凭借全栈式技术布局与场景化服务能力,安博通成功入选12大类、39小类核心领域,覆盖安全网关、安全管理、全流量安全、数据安全、云安全和安全服...查看详细 -

2026-01-30

2026-01-30

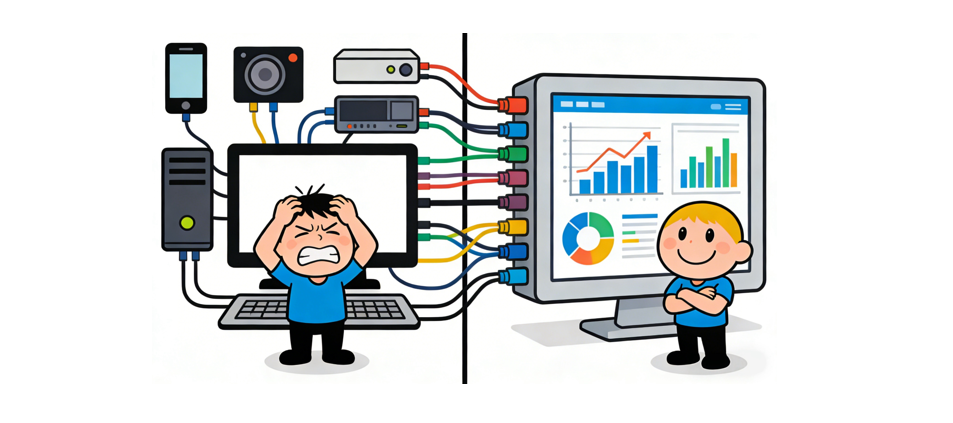

应用交付运维,拒绝在“多、繁、慢”里打转

应用交付运维的挑战,您是否正在经历:面对多品牌负载均衡设备并存,管理界面各异、操作繁琐;业务频繁发布,手工配置易错难回滚;一旦出现访问异常,往往需跨设备逐层排查,耗时耗力……安博通应用交付智能运维平台...查看详细 -

2026-01-23

2026-01-23

当金融行业遇上策略可视化:效率提升70%,违规策略零上线

在金融行业的数字世界里,海量的访问策略如同城市中错综复杂的交通规则。传统人工管理方式,正让安全运维团队陷入“交规手册”越来越厚、却仍要面对“违章”不断的困境。作为网络安全监管的重点领域,金融行业面临着...查看详细 -

2026-01-21

2026-01-21

当企业VPN用上量子科技,安全连接,一步到位

在未来科技趋势中,量子科技已站上C位,我国“十五五”规划明确将其列为未来产业的首位。而安博通做的,就是把研究室里的黑科技,变成企业数据的安全盾牌。如果你担心:· 远程办公访问,公共Wi-Fi被窃听;·...查看详细